Les autorités américaines ainsi que des chercheurs en Belgique, alertent que les réseaux Wi-Fi du monde entier pourraient bien être piratés de plus en plus souvent, à cause d’une faille de sécurité majeure. La vulnérabilité concerne le protocole de chiffrement WPA2 (utilisé par la quasi-totalité des réseaux Wi-Fi).

Par le biais de cette faille, il est possible de décrypter toutes les données transmises en Wi-Fi depuis des téléphones mobiles, des ordinateurs, des tablettes, etc.

Cette annonce confirme donc la vulnérabilité des réseaux Wi-Fi, qui a été signalée depuis bien longtemps par les experts en cybersécurité. « L’attaque fonctionne sur tous les réseaux Wi-Fi protégés modernes », explique Mathy Vanhoef, chercheur en sécurité informatique à l’Université KU Leuven en Belgique. « Les faiblesses se trouvent dans la norme Wi-Fi elle-même, et non dans les produits individuels ou les implémentations. Par conséquent, toute mise en œuvre correcte de WPA2 est probablement affectée », a ajouté Vanhoef.

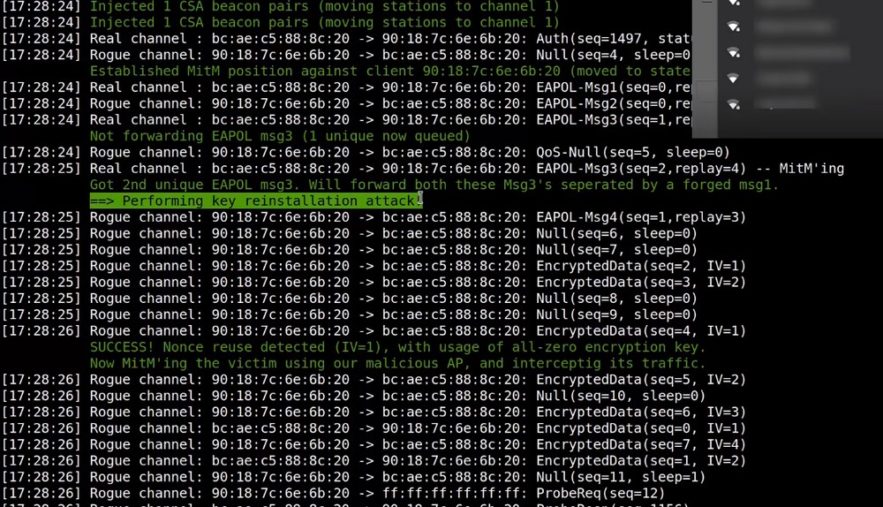

En tirant parti de cette faille appelée « KRACK » (signifiant Key Reinstallation Attack, soit « attaque par réinstallation de clé »), un pirate informatique peut déchiffrer les informations censées être cryptées sur un réseau Wi-Fi, interceptant de ce fait des informations potentiellement sensibles comme des numéros de carte de crédit, des mots de passe, ou simplement des photos, des messages, des historiques de sites consultés, etc.

Selon Vanhoef, cela pourrait permettre à quelqu’un d’utiliser la faille KRACK pour manipuler des données sur un réseau Wi-Fi compromis, détournant des dispositifs pour injecter des ransomwares (de faux logiciels de décodage et de protection), ou d’autres logiciels malveillants sur des systèmes.

« Wow, tout le monde à raison d’avoir peur », écrit le chercheur Robert Graham de l’entreprise Errata Security, qui n’a pas participé à la recherche. « Cela signifie en pratique que les attaquants peuvent décrypter beaucoup de trafic Wi-Fi, avec des niveaux de difficulté variables en fonction de votre configuration réseau », ajoute-t-il.

Il subsiste tout de même une bonne nouvelle : le piratage ne peut pas être exécuté en ligne. En effet, tout attaquant qui souhaite essayer de tirer parti de la faille, ne peut le faire que de manière locale (il doit être à portée du réseau sans fil en question). Cela est dû au fait que l’attaque fonctionne en trompant une sécurité du WPA2, appelée la 4-Way Handshake, qui détermine si les périphériques cherchant à rejoindre un réseau Wi-Fi ont les bonnes informations d’identification.

Lorsque cela se produit, le 4-Way Handshake est censé générer une nouvelle clé de cryptage, pour chiffrer tout le trafic suivant, mais les failles KRACKs permettent de tromper le réseau pour réutiliser une clé de cryptage émise précédemment.

« De manière essentielle, pour garantir la sécurité, une clé ne doit être installée et utilisée qu’une seule fois », explique Vanhoef. « Malheureusement, nous avons constaté que ce n’est pas garanti par le protocole WPA2. En manipulant des 4-Way Handshakes cryptographiques, il est possible d’abuser de cette faiblesse dans la pratique », ajoute-t-il.

Les tests effectués par les chercheurs ont démontré que l’attaque a fonctionné à différents niveaux de succès et que les systèmes d’exploitation Linux et Android (Google) sont particulièrement vulnérables. Il en va de même, dans une moindre mesure, pour les systèmes d’Apple et de Windows, ainsi que de nombreux autres systèmes d’exploitation.

Même si elle permet de lire une bonne partie du trafic transitant par les réseaux Wi-Fi, cette faille ne peut pas passer outre le chiffrement supplémentaire des données, effectué notamment par les sites utilisant le protocole « https » et les applications protégées par le protocole SSL. Les sites bancaires, les messageries personnelles, les réseaux sociaux et tous les sites de ce type sont donc épargnés.

Fort heureusement, le code qui rend cette attaque possible n’a pas été divulgué publiquement : il est donc peu probable qu’une horde de hackers en profite tout de suite (ils auraient également besoin, dans un premier temps, d’inverser la manière dont cela fonctionne). Et avant que cela ne puisse arriver, les entreprises technologiques (qui ont été prévenues de cette vulnérabilité) mettent tout en œuvre afin de mettre à jour leurs systèmes. Voici une liste (avec liens) de tous les patchs disponibles jusqu’à présent.

Vanhoef encourage tous les utilisateurs à effectuer ces mises à jour dès que possible. « La modification du mot de passe de votre réseau Wi-Fi n’empêche pas (ou ne limite pas) l’attaque », explique-t-il. « Au lieu de cela, vous devriez vous assurer que tous vos appareils sont mis à jour, et vous devez également en faire de même pour le firmware de votre routeur », ajoute-t-il.

Un problème actuel réside dans le fait que de nombreux dispositifs et appareils de l’Internet des objets (« Internet of Things », IoT, en anglais : qui représente l’extension d’Internet à des éléments et à des lieux du monde physique) actuellement utilisés sont difficiles à mettre à jour, ou ne sont pas pris en charge par leurs fabricants. Cela inclut des appareils Wi-Fi comme certaines caméras de sécurité domestique ou des téléviseurs Wi-Fi.

La vulnérabilité est détaillée dans un document de recherche disponible en ligne, qui devrait être présenté à la conférence ACM sur la sécurité informatique et des communications (Conference on Computer and Communications Security), à Dallas aux États-Unis, au mois de novembre 2017.

En attendant que tous les appareils possibles aient reçu un correctif, il est fortement recommandé d’éviter d’utiliser le Wi-Fi pour naviguer sur des sites non protégés. Privilégiez la 3G, la 4G ou encore l’utilisation de câbles ethernet, et veillez à utiliser des sites protégés par des protocoles de chiffrement pour toute activité nécessitant des données importantes (numéros de carte de crédit, etc.).

Il est également conseillé d’utiliser un VPN (un réseau privé virtuel qui protège le trafic par une couche supplémentaire de chiffrement). Nous nous permettons de répéter que changer ses mots de passe, est inutile dans le cas de cette attaque. N’attendez donc plus pour effectuer toutes vos mises à jour de sécurité.