Depuis quelques jours, suite à un rapport d’investigation du journal Bloomberg, la Sillicon Valley est sur le pied de guerre : des composants électroniques espions chinois auraient été intégrés aux cartes mères des serveurs du constructeur Super Micro, ce dernier fournissant des entreprises comme Apple et Amazon. Les cartes mères compromises permettraient ainsi une prise de contrôle à distance des serveurs et un détournement des données stockées.

Super Micro est un constructeur américano-thaïlandais fournissant toute une série de solutions aux entreprises spécialisées dans les technologies de l’information. Il fournit ainsi en serveurs des acteurs tels qu’Amazon, Apple, le gouvernement américain et plus de 30 autres organisations. Les composants électroniques utilisés par Super Micro proviennent de sous-traitants chinois.

Le 4 octobre, le journal d’investigation Bloomberg publie un article dans lequel il affirme, après une minutieuse enquête, que les cartes mères (composant centralisant les données électroniques) intégrées aux serveurs, fournies par Super Micro aux entreprises sus-citées ont été compromises par l’ajout de microprocesseurs espions.

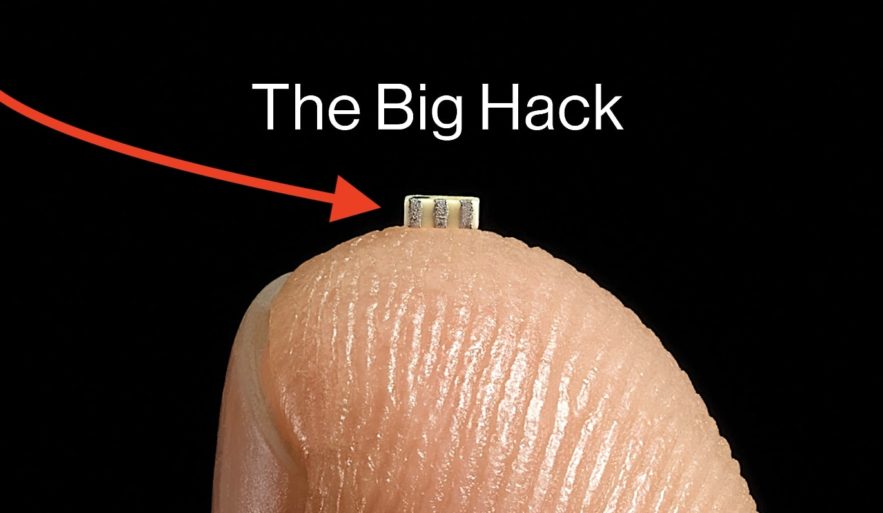

Des microprocesseurs espions intégrés aux cartes mères des serveurs de Super Micro

Plus précisément, le rapport indique que ces microprocesseurs ont été fabriqués pour ressembler à des coupleurs usuels de traitement du signal. Ces microprocesseurs ne sont pas présents sur les plans originaux des cartes mères ; ils auraient été secrètement ajoutés après que les directeurs d’usine aient subi une pression politique extérieure, ou aient reçu des pots-de-vin.

Les puces de surveillance contiendraient suffisamment de mémoire et de puissance de traitement pour détourner efficacement les systèmes hôtes de manière à ce que des agents extérieurs puissent, par exemple, infiltrer des serveurs et exfiltrer les informations stockées à l’intérieur.

Le circuit espion a été conçu pour ressembler à un composant ordinaire de la carte mère avec quelques broches de connecteur, juste assez pour l’alimentation et une interface série. Dans l’une des versions des cartes mères modifiées, le microprocesseur était situé entre deux couches de fibre de verre du bloc de contrôle de processus (PCB).

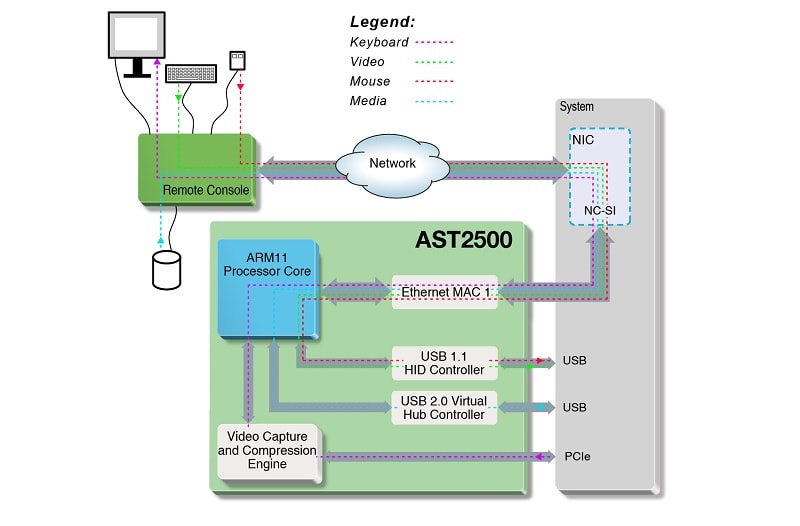

Le microprocesseur aurait pu être placé électriquement entre le contrôleur de gestion de la carte mère (BMC) et son stockage flash SPI ou EEPROM série, contenant le micrologiciel du contrôleur BMC. Ainsi, lorsque le BMC récupérait et exécutait son code dans cette mémoire, la puce espion interceptait les signaux et modifiait le flux de bits pour injecter du code malveillant dans le processeur du BMC, permettant ainsi aux agents extérieurs de contrôler le BMC.

Le BMC est un composant essentiel sur une carte mère de serveur. Il permet aux administrateurs de surveiller et de réparer à distance des machines, généralement sur un réseau, sans avoir à localiser le boîtier dans un centre de données, à le sortir physiquement du rack, à le réparer, puis à le replacer.

Le BMC et son micrologiciel peuvent redémarrer le serveur, réinstaller ou modifier le système d’exploitation, ajouter du stockage supplémentaire contenant du code et des données malveillants, accéder à un clavier virtuel et à un terminal connecté à l’ordinateur, etc. L’accès au BMC offre donc un contrôle total sur le serveur.

Le microprocesseur aurait manipulé les instructions de fonctionnement fondamentales qui indiquent au serveur quoi faire lorsque les données transitent sur une carte mère. Ceci s’est produit à un moment crucial, alors que quelques bits du système d’exploitation étaient stockés dans la mémoire temporaire de la carte, en route vers le processeur central, le CPU.

L’implant a été placé sur la carte de manière à lui permettre d’éditer efficacement cette file d’informations, en injectant son propre code ou en modifiant l’ordre des instructions que le CPU était censé suivre.

Modifier à la volée le micrologiciel du contrôleur BMC pour compromettre le système hôte n’est pas anodin mais n’est pas impossible non plus. « C’est techniquement plausible » explique Jake Williams, expert en sécurité informatique. « Si je voulais compromettre les données d’un serveur, c’est comme ça que je m’y prendrais ».

Le contrôleur BMC est le bon endroit pour compromettre le système car le contrôleur a accès à la mémoire principale du serveur, ce qui lui permet d’injecter le code d’une porte dérobée dans le noyau du système d’exploitation hôte. À partir de là, il peut installer des logiciels espions de deuxième phase et les exécuter, en supposant que cela ne déclenche aucune alerte du pare-feu.

Questions soulevées par le rapport et dénégations d’Amazon

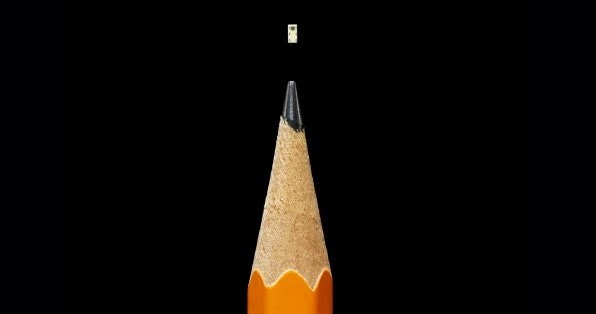

La puce en question ferait la taille d’une pointe de crayon. Qu’elle puisse intercepter et réécrire des données à la volée à partir d’un flash SPI ou d’une EEPROM série n’est pas impossible.

Cependant, elle doit pouvoir contenir suffisamment de données pour remplacer le code du micrologiciel du contrôleur BMC, ce qui modifie le système d’exploitation en cours d’exécution ou met en œuvre une porte dérobée viable. Soit la puce décrite dans l’article de Bloomberg est impossible et constitue juste une illustration (et donc le dispositif réel serait plus grand), soit une nouvelle technologie de conception de semi-conducteurs sur mesure est impliquée ici.

Des entreprises comme Apple et Amazon doivent normalement mettre en place des systèmes qui détectent non seulement le trafic réseau inattendu, mais également les états anormaux du système d’exploitation. Des modifications apportées au noyau et à la couche de logiciels située au-dessus devraient déclencher des alarmes pendant ou après le démarrage. Bloomberg affirme que la puce a été détectée pour la première fois en 2015 lors d’un audit de sécurité des serveurs Super Micro effectué par une entreprise indépendante.

Amazon a rapporté le résultat de ses investigations aux autorités et, selon Bloomberg, cela aurait agité la communauté du renseignement, car des cartes mères similaires étaient utilisées dans les centres de données du Département de la défense, les opérations de drones de la CIA et les réseaux embarqués de navires de guerre de la marine, etc. Cependant, dans un communiqué publié sur son site, Amazon dément les allégations de Bloomberg. L’entreprise affirme n’avoir relevé aucune anomalie dans la structure des cartes mères de Super Micro, aucun trafic anormal et, plus généralement, aucun composant supplémentaire destiné à détourner des données.

Au même moment, Apple a également découvert les microprocesseurs, selon le rapport, « après la détection d’une activité réseau anormale et de problèmes de microprogrammes ». Apple a contacté le FBI et a donné à l’agence l’accès au matériel physique. Les agences de renseignement américaines ont ensuite suivi et retracé l’origine des composants dans la chaîne logistique et utilisé leurs différents programmes d’analyse pour passer au crible les communications interceptées, pour finalement se concentrer sur quatre usines sous-traitantes en Chine.

Apple a abandonné Super Micro en tant que fournisseur en l’espace de quelques semaines seulement, alors que l’entreprise envisageait de passer une commande massive de milliers de cartes mères. Et Amazon a vendu son centre de données de Pékin à son partenaire local, Beijing Sinnet, pour 300 millions de dollars.