Les attaques de « jackpotting », des piratages provoquant l’éjection de billets de banque de distributeurs automatiques, sont de plus en plus courantes dans le monde. La technique permet d’extraire de l’argent d’un distributeur sans toucher au compte des clients de la banque. À présent, une enquête conjointe entre Motherboard et l’organisme de droit public allemand Bayerischer Rundfunk (BR) a révélé de nouveaux détails sur une série d’attaques de jackpotting.

Apparu en 2015 dans le reste de l’Europe, puis un an plus tard en France, le « jackpotting » consiste à pirater un distributeur automatique de billets par le biais de deux approches différentes. La première est physique et nécessite de se positionner devant le distributeur, de percer un trou sur la façade ou de la desceller, puis de connecter par un câble un ordinateur à l’automate. Le module de l’automate est souvent contrôlé par un système d’exploitation classique, et donc piratable avec un simple logiciel. Puis, le distributeur crache littéralement tout son argent et aucune carte de crédit volée n’est requise pour cela.

Il existe également une autre approche, dite « logique », qui consiste également à pirater le module de contrôle du distributeur, mais cette fois-ci à distance. Pour cela, les hackers s’introduisent dans le réseau informatique peu sécurisé de la potentielle banque, ce qui leur permet d’installer et exécuter le logiciel à distance (pour autant que le distributeur y soit connecté).

Le jackpotting rapporte gros aux hackers

Selon l’enquête menée conjointement par Motherboard et Bayerischer Rundfunk, des pirates informatiques équipés de logiciels ciblent les distributeurs automatiques de billets qui possèdent un logiciel daté et une sécurité inférieure aux normes, et s’en mettent littéralement plein les poches.

Bien que les organismes chargés de l’application des lois soient au courant de ce genre de pratique, cela ne fait que mettre en lumière que les banques peuvent être étonnamment vulnérables à la cybercriminalité.

Une tendance à la hausse

Des rapports précédents avaient affirmé que les attaques de jackpotting avaient diminué depuis quelques attaques très médiatisées de 2017 en Allemagne, mais la nouvelle enquête révèle que cela est faux : « Globalement, notre enquête de 2019 indique que les attaques de jackpotting sont en augmentation », a déclaré David Tente, de l’ATM Industry Association.

D’autres sources, qui ont préféré rester anonymes, ont décrit la même tendance : « Il y a des attaques qui se produisent, mais la plupart du temps, elles ne sont pas divulguées ».

Pirater un distributeur de billets avec un simple logiciel

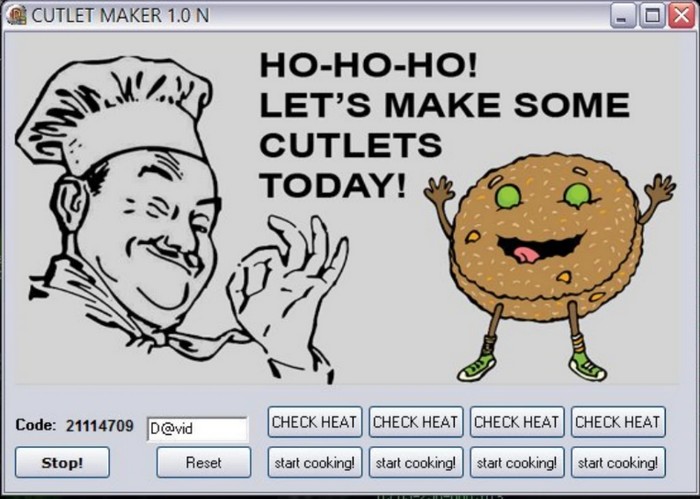

Les attaques qui ont eu lieu en Allemagne ainsi que dans d’autres pays à travers l’Europe semblent être effectuées par le biais d’un logiciel russe appelé Cutlet Maker, qui, selon Motherboard, peut être acheté pour 1000 dollars (USD). Aux États-Unis, un programme appelé Ploutus. D serait plus populaire.

Ces deux programmes peuvent être installés dans les distributeurs de billets via un port USB ou un autre point d’accès physique, bien que les pirates informatiques doivent généralement pénétrer dans le hardware du distributeur pour pouvoir le faire fonctionner.

« Les malfaiteurs vendent ces logiciels malveillants à n’importe qui. Cela peut potentiellement affecter n’importe quel pays du monde », a déclaré David Sancho, un expert du jackpotting de l’entreprise de cybersécurité Trend Micro.

Lors de la conférence annuelle Black Hat sur la cybersécurité en 2010, le regretté chercheur, développeur et spécialiste néo-zélandais de la sécurité des systèmes d’information Barnaby Jack, a démontré en direct sa propre souche de logiciels malveillants : le public a éclaté en applaudissements, tandis que le distributeur affichait le mot « JACKPOT » et éjectait un flux constant de billets de banque.

Sa démonstration visait à mettre en lumière les failles des banques et des distributeurs de billets. Barnaby Jack était également connu en tant que « White hat », nom donné aux pirates informatiques qui débusquent les failles de cybersécurité uniquement qu’elles soient corrigées.

Aucun pays n’est à l’abri de ce type d’attaque

L’Association européenne pour les transactions sécurisées (EAST, de l’anglais European Association for Secure Transactions), un organisme à but non lucratif qui suit la fraude financière, a déclaré que ces attaques de jackpotting avaient diminué de 43% par rapport à l’année précédente, dans un rapport publié en octobre dernier.

Vous aimerez également : Des hackers piratent un véhicule à distance

Cependant, il est important de noter que ce rapport ne couvre que l’Europe… « Cela se produit dans des parties du monde où ça ne remonte pas à la surface. La pratique du jackpotting est en augmentation, mais, encore une fois, le plus gros problème que nous avons est que personne ne veut le signaler », a expliqué une source souhaitant rester anonyme.

Cette facilité d’utiliser un logiciel malveillant pour pirater un distributeur de billets a certainement conduit à une partie de l’augmentation des attaques de jackpotting. Par exemple, en janvier 2018, les services secrets ont commencé à avertir les institutions financières des premières attaques de jackpotting aux États-Unis, bien que celles-ci aient utilisé un autre logiciel malveillant appelé Ploutus.D (mentionné plus haut dans l’article). « Globalement, notre enquête de 2019 indique que les attaques de jackpotting sont en augmentation », ont expliqué les experts.

Bien que de nombreux fabricants de distributeurs de billets visent à améliorer la sécurité de leurs appareils, cela ne signifie pas nécessairement que tous les distributeurs automatiques seront conformes à la même norme et seront assez sophistiqués pour déjouer ces logiciels malveillants permettant d’effectuer une attaque de jackpotting.

Cette vidéo, réalisée par l’entreprise de sécurité informatique Kaspersky, montre comment effectuer un jackpotting sur un distributeur de billets standard :