Une rançon de plusieurs millions de dollars, voilà ce qu’a évité de justesse la Tesla Giga Nevada, l’une des usines de batteries lithium-ion du constructeur. Le FBI relate aujourd’hui, dans une plainte officielle, comment les agents fédéraux ont réussi à éviter un piratage informatique mis au point par un groupe de hackers russes.

À noter que le document officiel des fédéraux ne mentionne à aucun moment le nom de l’entreprise d’Elon Musk (le texte fait état d’une « société victime A »), mais tout porte à croire que Tesla était bel et bien la cible de cet acte malveillant. La plainte rapporte que l’auteur des faits a notamment réservé une chambre d’hôtel à Sparks, dans le Nevada, soit dans la même ville que la célèbre usine.

Sauvée par un employé particulièrement loyal

Un ransomware, c’est le type de virus informatique qu’un groupe de pirates russes projetait d’introduire dans le réseau de la Gigafactory. Comment se sont déroulés les faits exactement ? Tout a commencé cet été, lors d’un séjour d’Egor Igorevich Kriuchkov sur le sol américain. Ce jeune pirate informatique, âgé de 27 ans, a tout d’abord pris contact avec un employé de l’usine parlant russe. Après avoir bien sympathisé avec ce dernier, il lui a proposé un million de dollars s’il acceptait d’introduire des logiciels malveillants dans le système informatique de l’entreprise.

L’objectif était d’extraire des données sensibles de l’entreprise, puis d’en affecter la production. Ceci fait, le groupe de pirates auquel appartient Kriuchkov aurait demandé une rançon à Tesla, sous peine de divulguer les informations collectées et de continuer à bloquer la production.

L’employé en question — qui est resté anonyme — est malgré tout honnête et loyal. Il n’a pas refusé la proposition du nouveau venu, mais a immédiatement averti son employeur, qui a remonté l’affaire au FBI. Les autorités fédérales ont alors travaillé main dans la main avec Tesla pour mettre en place une opération destinée à récolter des preuves (notamment des communications enregistrées par l’employé) et ainsi mettre le pirate informatique sous les verrous.

L’employé et Kriuchkov se sont ensuite rencontrés à plusieurs reprises au cours du mois d’août, pour planifier l’attaque et le paiement du « dédommagement » de l’employé. Petite anecdote : Elon Musk étant un adepte des jeux vidéos, l’employé anonyme de Tesla a demandé à Kriuchkov d’utiliser le nom de code « DeadSpace22 » dans leurs différents échanges (Dead Space étant un célèbre jeu vidéo de type TPS, dans lequel le joueur doit abattre des nécromorphes).

Cerise sur le gâteau : grâce à cette collaboration, le FBI a pu récolter bien d’autres informations, concernant notamment de précédentes attaques menées par le groupe russe. Les agents fédéraux ne citent aucune entreprise dans leur rapport, mais on sait que le groupe CWT, spécialisé dans la gestion de voyages, a subi une attaque de type ransomware fin juillet : la société a dû payer une rançon de 4,5 millions de dollars pour récupérer ses fichiers sensibles et retrouver l’usage de ses ordinateurs. Peut-être l’une des victimes du groupe de Kriuchkov…

L’homme a été arrêté le 22 août à Los Angeles, alors qu’il tentait de quitter les États-Unis.

Les ransomwares : une menace croissante

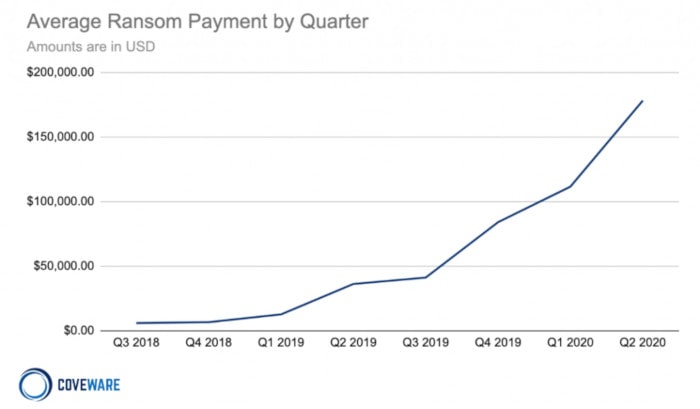

Les spécialistes en cybersécurité estiment que les attaques par ransomwares constituent une menace importante et constante pour les grandes entreprises privées occidentales. Malgré une attention accrue, le phénomène fait encore des victimes : ces attaques coûteraient des milliards de dollars chaque année.

La période estivale, où il est coutume que les employés partent en vacances et que les entreprises lèvent le pied, est généralement propice à ces cyberattaques. Cet été 2020 a été particulièrement dévastateur et la plupart des entreprises impactées ont fini par payer la rançon. Au mois de juillet, outre le groupe CWT évoqué plus haut, l’assureur MMA, le groupe de BTP Rabot Dutilleul, Orange et Garmin font partie des autres victimes de ce fléau. Le carnage s’est poursuivi au mois d’août, avec notamment Canon, LG, le groupe Spie, le groupe MOM, etc.

Bien que les autorités judiciaires et les experts en cybersécurité affirment qu’il ne faut en aucun cas payer la moindre rançon à ces groupes malveillants, en pratique le conseil est peu suivi. Face au blocage de leurs services et/ou productions, les sociétés tendent à mettre rapidement la main au portefeuille, même sans aucune garantie de récupérer la totalité de leurs données !

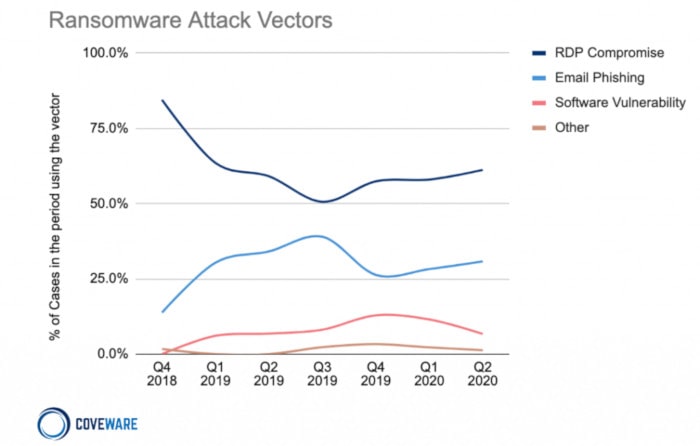

Qui est à l’origine de ces attaques ? La plupart du temps, ce sont des groupes de pirates connus, très bien organisés, comme Maze, Nefilim, Ryuk ou Sodinokibi. La façon de faire est toujours la même : ces pirates commencent par s’introduire dans le réseau local des entreprises. Comment ? Plusieurs méthodes s’offrent à eux. L’une des plus courantes est de passer via le protocole RDP, un protocole qui permet de se connecter à distance sur une machine. Du côté des très grandes entreprises, les techniques de phishing (qui consiste à obtenir des informations personnelles pour usurper une identité) ou de spear phishing (la même chose, mais qui vise un petit nombre d’individus, voire un seul) ont davantage la cote chez les pirates.

Cette année a vu apparaître un nouveau vecteur d’attaque : les VPN (ou RPV), les réseaux privés virtuels, qui permettent de relier des ordinateurs distants tout en les isolant du trafic réseau public ; une connexion notamment très pratiquée dans un contexte de télétravail. Or, il se trouve que la pandémie de COVID-19 a largement encouragé le travail à distance et multiplié l’usage de ces VPN, qui présentent eux aussi quelques vulnérabilités. D’où une augmentation notable des attaques…

Sur le même sujet : Des hackers de cryptomonnaies piratent Elon Musk, Bill Gates, Obama, Kanye West (et d’autres) sur Twitter

La crise sanitaire n’a donc pas du tout découragé les pirates informatiques, bien au contraire. Ces groupes sont de plus en plus organisés et s’entourent de spécialistes de l’hébergement sécurisé ou du stockage de données dans le cloud, aujourd’hui largement exploités par les petites et grandes entreprises. La dernière menace en date ? Darkside, un nouveau ransomware capable d’effacer les Shadow Copies, des sauvegardes de fichiers ou de volumes effectuées via un service intégré à Windows ; la restauration des données sera alors impossible. Aux dires de ses concepteurs, il aurait déjà permis d’engranger des millions de dollars.