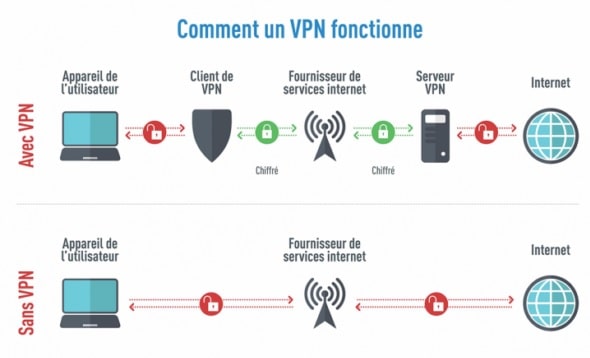

Lorsque vous le démarrez, un VPN crée un tunnel chiffré entre vous et un serveur distant géré par un service VPN. Tout votre trafic Internet est acheminé via ce tunnel, de sorte que vos données sont protégées des regards indiscrets en cours de route. Étant donné que votre trafic sort du serveur VPN, votre ordinateur semble avoir l’adresse IP dudit serveur, masquant votre identité et votre emplacement. Une telle méthode présente de très nombreux avantages et s’est fortement démocratisée auprès des usagers depuis le début de la pandémie. De la communication chiffrée au contournement de sites géobloqués (censure) en passant par le téléchargement, les VPN s’imposent aujourd’hui comme l’une des meilleures solutions de sécurité.

Lorsque vous connectez votre ordinateur (ou un autre appareil, tel qu’un smartphone ou une tablette) à un VPN, l’ordinateur agit comme s’il se trouvait sur le même réseau local que le VPN. Tout votre trafic réseau est envoyé via une connexion sécurisée au VPN. Étant donné que votre ordinateur se comporte comme s’il se trouvait sur le réseau, cela vous permet d’accéder en toute sécurité aux ressources du réseau local, même lorsque vous êtes à l’autre bout du monde.

Vous pourrez également utiliser Internet comme si vous étiez présent à l’emplacement dudit VPN, ce qui présente certains avantages si vous utilisez un réseau Wi-Fi public ou si vous souhaitez accéder à des sites Web géobloqués. Lorsque vous naviguez sur le Web tout en étant connecté à un VPN, votre ordinateur contacte le site Web via une connexion chiffrée. Le VPN transmet la demande pour vous et retransmet la réponse du site Web via la connexion sécurisée. Si vous utilisez un VPN basé en Australie pour accéder à Netflix, Netflix verra votre connexion comme provenant d’Australie.

Grâce à son aspect sécuritaire fortement développé, à sa facilité d’utilisation et à ses performances, le VPN est de plus en plus utilisé. Il a notamment connu un essor considérable depuis le début de la pandémie grâce à leur utilisation pour le télétravail. De nombreux salariés travaillant à domicile utilisent un VPN pour accéder à leur réseau d’entreprise. La technologie VPN repose globalement sur 4 grands protocoles couramment utilisés.

Les protocoles VPN les plus fréquemment utilisés

1. Le protocole OpenVPN

OpenVPN est un protocole de sécurité populaire créé par James Yonan. Contrairement aux protocoles VPN propriétaires, OpenVPN est open source et publié sous une licence publique générale GNU. Cela donne à la communauté un accès au code source afin que toutes les failles de sécurité soient identifiées et traitées, plutôt que d’autoriser l’existence de failles potentielles et de portes dérobées dans le code.

Le mécanisme SSL/TLS est utilisé pour l’échange de clés pré-partagées, ajoutant à la sécurité. Le cryptage utilisé pour OpenVPN est également open source, car il utilise OpenSSL. OpenVPN permet aux utilisateurs de protéger leurs données en utilisant un cryptage à clé AES-256 bits essentiellement incassable (entre autres), avec une authentification RSA de 2048 bits et un algorithme de hachage SHA1 de 160 bits. Puisqu’il peut être configuré pour utiliser n’importe quel port, il peut facilement être déguisé en trafic Internet normal et est donc très difficile à bloquer.

2. Le protocole L2TP/IPSec

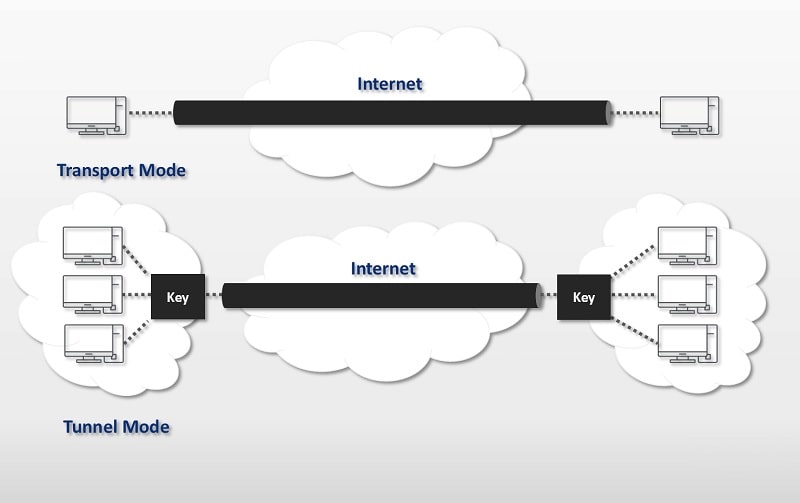

Le protocole de tunnel de couche 2 (L2TP) est un protocole VPN très populaire. L2TP est le successeur du PPTP désormais obsolète, développé par Microsoft. Cependant, L2TP ne fournit en fait aucun cryptage ni aucune confidentialité. Par conséquent, les services qui utilisent L2TP sont fréquemment associés au protocole de sécurité IPsec. Contrairement à PPTP qui utilise une clé de 128 bits, L2TP/IPSec a une clé de 256 bits, ce qui est considéré comme suffisamment complexe pour les communications top-secret.

L2TP nécessite plus de temps système pour le cryptage 256 bits plus compliqué et la double encapsulation. Il peut également être plus difficile à installer et à configurer. Il est généralement considéré comme sécurisé, bien que des fuites NSA plus récentes suggèrent que L2TP est vulnérable aux attaques lorsque le cryptage utilise des clés pré-partagées.

3. Le protocole SSTP

Le protocole SSTP (Secure Socket Tunneling Protocol) est directement détenu et contrôlé par Microsoft. Cela explique son autre nom — Microsoft Secure Socket Tunneling Protocol (MS-SSTP). Le nom est dérivé du trafic acheminé via le protocole SSL (Secure Sockets Layer), qui utilise le port TCP 443 et le fait passer à travers les pare-feu et les serveurs proxy, il est donc beaucoup moins susceptible d’être bloqué.

SSTP présente un avantage notable : il est entièrement intégré à tous les systèmes d’exploitation Microsoft depuis Windows Vista Service Pack 1. Cela signifie que vous pouvez utiliser SSTP avec Winlogon, ou pour une sécurité accrue, une puce intelligente. SSTP utilise des certificats SSL/TLS de 2048 bits pour l’authentification et des clés SSL de 256 bits pour le chiffrement. Comme il n’est pas open source, SSTP est l’un des protocoles VPN les plus sûrs.

4. Le protocole IKEv2/IPSec

Internet Key Exchange version 2 (IKEv2) est un autre protocole VPN développé par Microsoft et Cisco. À lui seul, IKEv2 n’est qu’un protocole de tunneling, fournissant une session d’échange de clés sécurisée. Par conséquent (et comme son prédécesseur), IKEv2 est fréquemment associé à IPSec pour le cryptage et l’authentification.

Bien que IKEv2 ne soit pas aussi populaire que les autres protocoles VPN, il figure dans de nombreuses solutions VPN mobiles. En effet, il est apte à se reconnecter pendant les moments de perte de connexion Internet temporaire, ainsi que lors d’un changement de réseau (du Wi-Fi aux données mobiles, par exemple).

IKEv2 est un protocole propriétaire, avec une prise en charge native des appareils Windows, iOS et Blackberry. Des implémentations open source sont disponibles pour Linux et la prise en charge d’Android est disponible via des applications tierces. Malheureusement, bien que IKEv2 soit idéal pour les connexions mobiles, il existe des preuves solides que la NSA exploite activement les failles d’IKE pour saper le trafic IPSec. Par conséquent, l’utilisation d’une implémentation open source est vitale pour la sécurité.

De nouveaux protocoles pour de meilleures performances

Au delà de ces quatre protocoles fréquemment utilisés, certaines entreprises comme NordVPN et ExpressVPN ont lancé le développement de nouveaux protocoles avec des performances plus élevées. Ces protocoles comportent le plus souvent un code source considérablement réduit, augmentant leur rapidité et simplifiant leur utilisation.

1. Le protocole WireGuard

WireGuard est un protocole VPN open source en développement qui est plus facile à configurer qu’OpenVPN, a une base de code beaucoup plus petite et plus simple, et offre toutes sortes d’avantages techniques : normes de cryptage à jour, temps de connexion plus rapides, plus grande fiabilité, vitesses plus élevées et bien plus encore.

De plus, Wireguard est une meilleure option pour les appareils portables, « convenant à la fois aux petits appareils embarqués comme les smartphones et aux routeurs entièrement chargés ». L’algorithme de cryptage ChaCha20 de Wireguard fonctionne également bien avec les appareils mobiles, offrant des vitesses plus rapides que AES et avec moins de ressources consommées.

Cela signifie que lorsque vous utilisez un VPN à protocole Wireguard, votre batterie devrait durer plus longtemps qu’avec les autres protocoles VPN. Wireguard est « intégré directement au noyau Linux », ce qui devrait également fournir des améliorations de vitesse et de sécurité, en particulier pour les appareils connectés (dont beaucoup utilisent des systèmes embarqués basés sur Linux).

2. Le protocole Lightway

Lightway est un tout nouveau protocole construit à partir de zéro par ExpressVPN. Il contient environ 1000 lignes de code, vous permettant de vous connecter à des serveurs anonymes en une fraction de seconde sans gaspiller de puissance de traitement ou de batterie. Mais la caractéristique la plus innovante de Lightway n’est pas sa vitesse ou son efficacité énergétique ; c’est la tolérance du protocole pour les interruptions Internet et la commutation réseau.

Les protocoles VPN plus anciens doivent redémarrer votre session après une interruption et ont tendance à sauter lors du passage du Wi-Fi à la 4G sur les appareils mobiles. Lightway, qui se concentre sur l’expérience Web moderne, maintient une connexion lors du changement de réseau sur des ordinateurs portables ou des téléphones, et poursuit votre session VPN après une interruption d’Internet sans le temps d’attente des autres services.

Une technologie aux nombreuses utilisations

Un VPN vous permet de créer une connexion sécurisée à un autre réseau via Internet. Les VPN peuvent être utilisés pour accéder à des sites Web restreints à une région, protéger votre activité de navigation des regards indiscrets sur le Wi-Fi public, et plus encore. De nos jours, les VPN sont très populaires, mais pas pour les raisons pour lesquelles ils ont été créés à l’origine.

À l’origine, ils n’étaient qu’un moyen de connecter des réseaux d’entreprise en toute sécurité sur Internet ou de vous permettre d’accéder à un réseau d’entreprise depuis votre domicile. Les VPN transfèrent essentiellement tout votre trafic réseau vers le réseau cible, d’où les avantages comme l’accès à distance aux ressources du réseau local et le contournement de la censure Internet. C’est pourquoi la plupart des systèmes d’exploitation ont une prise en charge VPN intégrée.

Voici les utilisations les plus fréquentes d’un VPN :

- Accéder à un réseau professionnel en voyage

- Accéder à un réseau domestique lors de déplacements

- Masquer l’activité de navigation à partir du réseau local et du FAI

- Accéder à des sites Web géobloqués

- Contourner la censure d’Internet : de nombreux Chinois utilisent des VPN pour contourner la censure en Chine et accéder à l’intégralité de l’Internet. (Cependant, le Great Firewall a apparemment commencé à interférer avec les VPN récemment)

- Téléchargement de fichiers